★中國信息通信研究院,工業互聯網安全技術試驗與測評工業和信息化部重點實驗室董悅,王吉,李藝

1 引言

數控機床是工業領域生產加工的關鍵設備,廣泛應用于航空航天、車輛制造、船舶制造等關系國防、經濟、社會安全的關鍵行業[1]。隨著智能制造的深度推進和工業互聯網的發展,單點通信數控機床控制方式逐漸被淘汰,如今數控機床多數采用的分布式數控系統,可以使用一臺計算機對多臺數控機床實現數字控制,并且能夠執行計劃調度、程序分配、遠程監控和控制管理等功能。制造行業分布式數控系統逐步從封閉走向開放,數控機床聯網運行已成為趨勢,數控系統本身存在不可控的漏洞、后門等安全隱患。同時,針對工業控制系統的網絡安全攻擊事件持續發生,數控系統一旦遭到破壞,將會導致數控機床乃至整個生產線停機,造成企業重大損失。亟需開展數控機床安全防護技術研究,建立數控設備網絡安全防護體系,提升我國數控機床網絡安全防護供給側能力,為保障國家網絡安全、護航新基建夯實產業基礎。

2 數控機床網絡安全風險分析

隨著工業互聯網的發展,數控網絡安全防護成為數控領域網絡化、智能化發展的關鍵問題。數控加工設備聯網進程的加快導致了傳統信息網絡的各種黑客攻擊和惡意代碼等安全威脅快速進入到數控網絡,一旦被不法分子利用,后果極為嚴重。然而我國數控網絡安全防護體系建設相對于數控網絡的快速發展存在明顯滯后,工業企業沒有充分考慮數控網絡與其它網絡互聯互通帶來的網絡安全風險,相關標準體系建設也幾乎為空白,缺乏必要的安全防護措施。

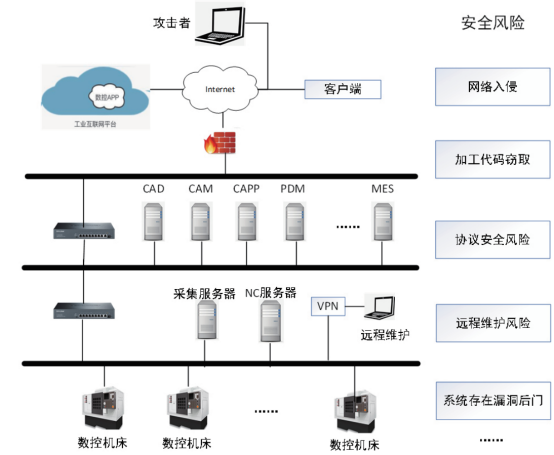

典型數控機床網絡結構如圖1所示,原本封閉可信的數控機床生產網絡接入企業管理網和互聯網后網絡安全風險增加,機床設備本身可能存在系統設計漏洞和后門,數控協議及網絡傳輸安全風險導致加工代碼被非法獲取,存在機床遠程運維不可控等安全威脅。

圖1典型數控機床網絡結構及安全風險

(1)數控機床系統設計漏洞和預留后門存在安全隱患

由于運行在數控機床計算機中的工控軟件與其操作系統存在兼容性問題,數控機床計算機一般采用專用系統或經精簡的windows系統[3]。一方面,目前國內使用的主流數控設備,其核心系統大部分是國外廠家產品,國外廠家的核心技術不向我國公開,復雜的數控系統所包含的軟件代碼量級巨大,其中可能存在系統設計漏洞和預留后門等安全隱患[2]。另一方面,部分數控終端所采用的系統版本較為老舊,計算機操作系統平臺缺少補丁,導致系統發現漏洞后難以進行修復,極有可能存在遠程代碼執行漏洞或拒絕服務漏洞,從而使攻擊者完全控制數控終端或使其宕機,在這種情況下,輕則嚴重影響工廠生產,重則對終端造成不可恢復的破壞。

(2)數控協議及傳輸鏈路存在安全風險,導致數據泄露

數控DNC(Distributed Numerical Control,分布式數控)網絡采用TCP/IP協議將原獨立運行的數控機床組成數控機床網絡,在數控機床無線通訊中是比較常見的是工業Wi-Fi。一方面,無線接入方式避免了有線接入物理環境限制和鋪設線路的成本,但在網絡安全層面上相較于有線網絡更具風險性,無線Wi-Fi易發生會話劫持數據泄露的風險,利用對無線信號的監聽竊取傳輸數據,通過偽造指令或者數據攔截進行惡意攻擊。另一方面,多數數控機床控制系統使用明文方式傳輸和管理加工代碼,這樣容易導致未加密的加工代碼被非法獲取,并通過專用軟件對加工物品進行還原,導致制造數據泄密。

(3)對移動存儲介質及數控機床串口缺乏技術管控,存在網絡入侵安全風險

一般數控設備中的控制系統計算機,無法安裝使用終端行為控制軟件,對外來的移動存儲介質及數據傳輸介質的使用進行監控。一方面,在數控機床網絡中隨意接入U盤、移動硬盤、光盤等移動存儲介質,對網絡中的關鍵生產數據任意訪問和操作,導致機密生產數據的泄露。另一方面,對于車間里沒有安全防范機制的終端,可以通過網口、串口及USB口等傳輸NC(Numerical Control,數字控制)程序及其他數據到數控機床內,同時終端也會通過網絡接口上傳一些數據到DNC服務器,無技術監管手段,管理難度大,如果在終端上傳不安全的數據到DNC服務器也會危及其他設備安全。

(4)用戶身份認證能力不足,數控機床遠程監測和維護存在風險

對于數控系統的遠程監測和安全運維,運維人員通過采集數控系統中的溫度、振動、轉速等數據,對數控機床的運動軸、刀具等進行故障預測性分析,對可能發生的故障提出預警信號,在此過程中存在維護人員身份仿冒以及系統賬號濫用風險。一方面,機床設備進行基礎數據采集及上報時,如果通信雙方沒有進行身份認證,可能會因為身份假冒出現數據泄露等安全問題。另一方面,數控設備的升級維護嚴重依賴生產和供應廠商,很多設備允許通過網絡遠程控制,系統缺少用戶身份認證和訪問控制等安全機制,設備的升級維護過程行為不可控,存在巨大的安全風險。

(5)網絡邊界擴大導致網絡入侵安全風險

隨著工業互聯網的不斷發展使得原本獨立封閉的數控生產網絡接入企業管理網和互聯網,網絡安全風險向數控系統滲透。一方面,數控網絡中的主機易成為網絡入侵的主要攻擊點,傳統IT行業的殺毒軟件并不適用數控網絡主機的安全防護,或者會嚴重影響企業的生產效率,數控系統通常不安裝殺毒軟件,為病毒蔓延提供了入口。另一方面,對數控機床進行遠程監控的工程師站和遠程的PLC站之間是通過互聯網進行連接的,攻擊者可利用邊緣終端設備漏洞作為跳板對數控系統實施入侵或發起大規模網絡攻擊。

3 數控機床網絡安全防護實施

(1)開展數控機床網絡安全基線管理

根據生產環境場景建立數控機床網絡安全基線。一方面,明確數控機床網絡安全基線具體內容,建立安全基線更新機制。企業梳理自身數控機床應用場景及技術特點,根據安全基線實施安全防護,包括消除弱密碼、安全配置加固、去除不必要的介質接口等。另一方面,開展數控機床網絡安全風險評估和漏洞管理。定期對數控機床網絡架構、管理主機、控制協議等開展全方位安全評估,發現安全風險隱患,一旦發現安全漏洞,及時選擇安全補丁或升級組件。

(2)加強數控系統網絡邊界防護

分析數控系統網絡的組網特點,根據IEC62443-3-3等標準中的網絡區域劃分原則,將數控網絡劃分為合理安全區域,采用分層分域,縱深防御的策略進行網絡安全防護。一方面,對企業信息系統與DNC系統進行分層、分域,建立安全緩沖區,生產網絡與管理網絡、研發網絡連接采用網閘、光閘進行強隔離;生產網絡進行內部的分區分域,區域間應采用工業防火墻實現邏輯隔離,并建立白名單,實現基于白名單的訪問控制。另一方面,采用數據防泄漏、深度協議數據包解析等邊界安全防護技術針對數據采集和交換過程中的數據泄露、病毒入侵以及異常行為進行告警,并對各類安全威脅進行監控,從而為數控網絡提供全方位的監測、過濾、報警和阻斷能力。

(3)加強數控主機安全防護

通過安裝工業主機端點側安全監測、防護軟件,對數控主機進行有效防護,包括操作系統加固、病毒防護、惡意行為監測等。一方面,針對數控網絡中DNC、MES(Manufacturing Execution Systems,制造執行系統)、PDM(Product Data Management,產品數據管理)、CAM(Computer Aided Manufacturing,計算機輔助制造)、CAPP(Computer Aided Process Planning,計算機輔助工藝過程設計)等服務器及終端主機部署安全防護軟件,從端點測加強針對勒索病毒等安全防護,防止病毒傳播、對惡意代碼進行有效的消除。另一方面,通過對數控主機文件、目錄、進程、注冊表和服務的強制訪問控制,采用“三權分立”的管理機制,有效制約和分散原有系統管理員的權限,并結合文件和服務的完整性檢測、防緩沖區溢出等功能,將普通操作系統透明提升為安全操作系統,增強數控主機的安全性。

(4)完善數控網絡資產管理和安全監測審計

建設數控網絡資產管理機制,開展安全監測和審計,及時發現異常資產及網絡安全威脅。一是梳理數控機床生產環境的網絡資產,建立資產臺賬,定期探測梳理資產現狀及數據流轉和處理節點,識別和發現異常資產,對未知設備接入等異常行為及時發現并處置。二是采用入侵檢測、全流量檢測、安全審計等方式監測數控機床生產環境,發現惡意行為和惡意代碼,對數控機床生產環境行為進行審計,協助事后分析取證溯源。三是通過態勢感知等技術手段,匯集流量側、端點側、日志側等數據,進行關聯分析和深度安全監測、研判和應急響應,并實現數控機床網絡安全集中管理。

(5)實現數控機床內生安全及增強防護

面對數控機床聯網開放、互通互聯可能帶來的安全威脅,可以通過可信計算技術實現數控機床的內生安全及增強防護[4]。一方面,數控機床在主機層面支持“硬件級部件(安全芯片或安全固件)作為系統信任根,建立從系統到應用的信任鏈,實現從設備加電到應用加載過程的安全啟動和運行,從根本上解決工業互聯網可信、可控、可靠等方面的問題。另一方面,在系統運行過程中,實時監視數控系統內關鍵進程、模塊、可執行代碼、關鍵數據結構等,對進程的資源訪問行為進行實時度量和控制,依據動態的可信性對發生變化的度量對象依據策略采取報警、終止運行、更新度量預期值等措施,從而確保數控系統運行狀態的可信。

4 數控機床網絡安全發展建議

近年來,數控機床聯網運行已成為趨勢,同時也暴露出很多安全問題。基于所梳理的數控機床安全現狀與安全風險,我們對數控機床安全發展提出如下建議:

(1)推進數控機床相關安全標準規范制定

目前針對數控機床網絡安全標準和技術規范儲備不足,需推動出臺數控機床相關網絡安全防護要求、安全評估評測規范、密碼應用等相關安全標準規范。一方面,面向數控機床邊界防護、入侵防范、安全審計等安全需求,制定亟需數控機床內生安全及評估測試等行業標準和企業標準,強化數控機床在設計、開發、實施、運行維護等全生命周期過程的網絡安全規范要求,為企業產品安全開發、第三方機構測試認證、設備部署運行提供可參考的依據。另一方面,研制數控系統密碼應用技術要求及測評要求等標準,規范和評估數控系統密碼應用的設計、實現和使用;鼓勵安全設備制造商積極參與標準研制與貫標試點工作,以標準規范指導數控機床網絡安全防護部署。

(2)提升數控機床網絡安全綜合技術防護能力

數控機床作為工業控制系統的重要組成部分,網絡安全防護依然依賴傳統“外掛式”安全措施,需產業各方加強數控機床安全技術研究,提升網絡安全綜合防護能力。一方面,建立數控機床多重安全防護的縱深防御體系框架,采取事前身份認證、加密、預警、漏掃、評估機制,事中防御攻擊機制,事后審計、追溯等,以提升數控系統的整體安全。另一方面,加強數控機床內生安全能力建設,通過自主可控加可信計算的總體思路,用主動免疫的思想對網絡空間尤其是數控機床等設施領域的安全防護思路進行研究和探索,基于國產密碼算法構建內生安全能力。

(3)開展數控機床網絡安全評估評測

目前,數控設備的遠程維護需要通過互聯網進行,存在的漏洞容易被攻擊者利用進行惡意攻擊,導致數控設備直接面臨互聯網中的安全風險。應建立數控機床網絡安全評估評測體系,開展數控機床網絡安全評估評測。一方面,圍繞數控機床系統/固件安全、網絡安全、應用安全、數據安全、接入安全等要求,建立數控機床網絡安全測試評估體系,建立安全能力評估模型。另一方面,針對數控機床抗滲透能力、惡意代碼防范、抗DDoS能力、漏洞隱患情況等漏洞隱患防護能力等進行安全能力分析研究和攻擊防護測試,推動數控機床安全檢測認證和設備能力提升。

(4)推動數控機床相關安全產品應用及市場發展

目前國內使用的主流數控設備,其核心系統大部分是國外廠家產品,特別是高端CNC數控機床控制系統和DNC數控整體聯網解決方案。因此,應加快對數控機床核心關鍵技術攻關,推動相關安全產品和服務的開發應用。一方面,鼓勵國內重點企業、科研機構、高校等加強合作,推動研制具備訪問控制、數據安全防護、病毒防護與分析、NC文件語義分析與審計、鏈路加密、智能預警等能力的數控機床安全增強防護設備。另一方面,圍繞數控機床安全產品的功能、性能及安全性等設計安全認證級別,開展數控機床相關安全產品及服務分類分級管理,為不同部門、行業企業提供安全級別選擇,遴選達標安全產品目錄清單,推動數控機床安全產品市場發展。

作者簡介:

董悅 (1992-),女,遼寧錦州人,工程師,博士,現就職于中國信息通信研究院,從事工業互聯網安全、車聯網安全等方面研究工作。

王吉 (1993-),男,北京人,助理工程師,學士,現就職于中國信息通信研究院,主要從事工業互聯網安全、設備安全等方面的研究工作。

李藝 (1988-),男,山東濰坊人,高級工程師,博士,現就職于中國信息通信研究院,從事工業互聯網安全、車聯網安全等方面研究工作。

參考文獻:

[1]鐘誠,李凱斌,孟曦.智能制造聯網數控加工系統的網絡安全威脅與防護[J].自動化博覽,2018,35(S2):44-49.

[2]尚文利,佟國毓,尹隆,陳春雨.數控系統信息安全現狀與技術發展趨勢[J].自動化博覽,2019(06):50-53.

[3]張霞.企業數控機床DNC系統構建及安全防護的研究[D].哈爾濱:哈爾濱工業大學,2015.

[4]劉杰,汪京培,李丹,云雷,陳晶晶.數控機床自動化網絡信息安全綜合防護方案[J].組合機床與自動化加工技術,2016(03):82-85,89.

摘自《自動化博覽》2022年9月刊

資訊頻道

資訊頻道